惡意軟件的“潛伏”藝術 剖析利用Windows WMI進行入侵的技術與防御策略

在網絡安全攻防的戰場上,惡意軟件的進化從未停歇。一種高度隱蔽、持久性強的攻擊方式日益受到關注:惡意軟件利用Windows操作系統內置的Windows Management Instrumentation(WMI)組件進行“潛伏”與入侵。這種技術不僅繞過了許多傳統安全產品的檢測,還為攻擊者提供了對受感染計算機系統服務的深度控制能力。本文將深入剖析其利用的產品基礎、核心技術原理,并探討相應的防護策略。

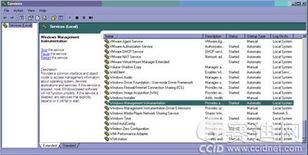

一、被利用的“合法”產品:Windows WMI簡介

Windows Management Instrumentation (WMI) 是微軟基于Web-Based Enterprise Management (WBEM) 標準實現的一套核心管理技術。它本質上是一個Windows操作系統內置的、功能強大的管理基礎設施,旨在為管理員提供統一的接口,以查詢、配置、監控和管理本地及遠程計算機上的幾乎所有軟硬件資源,從CPU、內存到系統服務、事件日志,無所不包。

由于其深度集成于系統、功能全面且執行權限高,WMI本是一個極佳的合法管理工具。正是這些特性——普遍存在、高權限、豐富的功能接口以及腳本執行能力——使其成為了攻擊者眼中極具吸引力的“寄生”載體和持久化通道。攻擊者可以濫用這些合法的功能來達成惡意目的,實現“living-off-the-land”(靠山吃山),即利用系統自帶工具進行攻擊,極大增加了檢測難度。

二、惡意軟件的“潛伏”技術與入侵鏈條

惡意軟件利用WMI進行“潛伏”和入侵,通常遵循一個精心設計的鏈條,核心在于隱蔽、持久和功能執行。

- 初始入侵與權限獲取:攻擊通常始于社會工程學(如釣魚郵件)、漏洞利用(如未修補的系統或應用漏洞)或其他惡意軟件下載器。一旦攻擊者獲得初始立足點(通常是用戶級或系統級權限),便會著手建立持久化機制。

- WMI持久化機制的濫用:這是“潛伏”的核心。WMI提供了多種機制,允許腳本或命令在特定事件觸發或定期執行。惡意軟件常通過創建惡意的WMI類、實例或事件訂閱來實現。

- 事件訂閱:這是最隱蔽的方式之一。攻擊者可以創建一個WMI事件過濾器(Filter),監聽特定系統事件(如系統啟動、特定用戶登錄、特定進程創建等)。當事件發生時,與之綁定的WMI消費者(Consumer,如

ActiveScriptEventConsumer)會自動執行預置的惡意腳本(VBScript、JScript或PowerShell代碼)。這樣,惡意代碼的執行看起來像是系統正常的WMI活動,而非外部進程。

- 數據存儲:惡意代碼、配置信息甚至竊取的數據可以直接存儲在WMI倉庫(Repository)的自定義類屬性中。WMI倉庫是系統的一部分,通常不會被普通文件掃描檢測到,為惡意負載提供了安全的藏身之處。

- 遠程執行與橫向移動:WMI原生支持遠程管理。攻擊者在控制一臺主機后,可以利用WMI的遠程協議(DCOM over RPC)在局域網內橫向移動,遠程執行命令、部署負載,而無需向磁盤寫入新的可執行文件,極大減少了暴露風險。

- 對計算機系統服務的操控:通過WMI,惡意軟件可以深度操控目標系統。

- 服務管理:使用WMI的

Win32_Service類,攻擊者可以查詢、停止、禁用關鍵安全服務(如殺毒軟件、防火墻),或者創建新的隱藏服務來駐留惡意代碼。

- 進程創建與管理:通過

Win32_Process類,可以遠程創建進程,執行惡意命令。

- 信息收集:WMI是絕佳的系統偵察工具。攻擊者可以悄無聲息地查詢硬件配置、安裝的軟件、網絡設置、用戶賬戶、運行進程等敏感信息,為后續攻擊做準備。

- 隱身與反調試:惡意腳本可以通過WMI動態檢測虛擬機或沙箱環境(如查詢特定硬件型號、進程名),并改變行為以避免分析。

三、產品與技術層面的對抗策略

面對這種利用合法系統組件的高級威脅,防御需要從產品和技術兩個層面進行縱深部署。

技術層面(預防、檢測與響應):

1. 最小權限原則與強化配置:嚴格限制用戶和管理員的權限,禁用非必要的WMI遠程訪問。通過組策略限制WMI腳本執行,或對WMI活動啟用詳細審計。

2. 深度行為監控與異常檢測:安全產品(如EDR、高級殺毒軟件)需超越靜態文件掃描,深入監控WMI活動序列。重點關注異常的事件訂閱創建(尤其是由非管理員或非系統進程創建的)、可疑的WMI類/實例修改、以及通過WMI發起的遠程進程創建和命令行執行。建立WMI操作的正常行為基線,對偏離行為進行告警。

3. 內存與無文件攻擊檢測:由于WMI攻擊常涉及無文件技術,安全解決方案必須具備強大的內存掃描和行為分析能力,能夠檢測出由wmiprvse.exe(WMI提供程序宿主進程)等合法進程加載的惡意腳本和代碼。

4. 威脅狩獵與取證分析:安全團隊應主動進行威脅狩獵,定期使用PowerShell命令(如Get-WmiObject -Namespace root\Subscription -Class __EventFilter)或專用工具檢查系統中的WMI事件訂閱、消費者和綁定。在應急響應時,WMI倉庫必須作為關鍵取證源進行檢查。

產品與服務層面:

1. 部署新一代終端安全平臺:采用集成了EDR能力的終端防護產品,這些產品能夠關聯進程、網絡、WMI事件等多維度數據,提供完整的攻擊鏈條可視化,有效識別WMI濫用行為。

2. 網絡分段與微隔離:在內部網絡實施嚴格的分段策略,限制WMI(通常使用135、445等端口)等管理協議的不必要橫向通信,即使一臺主機失陷,也能有效遏制攻擊者利用WMI進行橫向移動。

3. 安全運維與補丁管理服務:保持操作系統和所有應用軟件的最新狀態,及時修補可能被利用作為初始入侵載體的漏洞。建立完善的配置管理數據庫(CMDB)和安全基線,確保WMI配置符合安全要求。

4. 安全意識培訓:最終用戶往往是防御鏈條的第一環。通過培訓提升員工識別釣魚郵件和社會工程學攻擊的能力,能從源頭上減少初始入侵事件。

###

惡意軟件利用Windows WMI進行“潛伏”和入侵,代表了當前網絡攻擊中一種高度規避性、持久化的趨勢。它模糊了合法管理活動與惡意行為之間的界限,對傳統的基于簽名和文件掃描的安全產品構成了嚴峻挑戰。防御者必須深刻理解WMI等系統底層技術的雙刃劍特性,將防御重點從單純的“黑名單”攔截轉向“行為分析”和“異常檢測”,構建起覆蓋終端、網絡、運維和人員的立體化防御體系,方能在與隱蔽威脅的持續對抗中占據主動。

如若轉載,請注明出處:http://www.huameiyl.cn/product/39.html

更新時間:2026-01-07 11:55:05